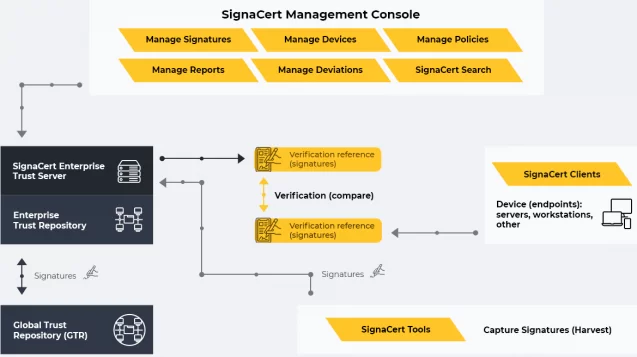

L'équipe d'Elinext a développé la console de gestion du système qui garantit la gestion de l'intégrité informatique sur les différents appareils de l'entreprise, à commencer par les serveurs, les appareils réseau, les bases de données pour les ordinateurs et appareils mobiles.

Les défis

Le défi commercial pour le client était d'atteindre la maturité informatique sans devoir investir de façon conséquente en termes de personnel. Le système devait permettre aux utilisateurs d'effectuer les tâches suivantes :

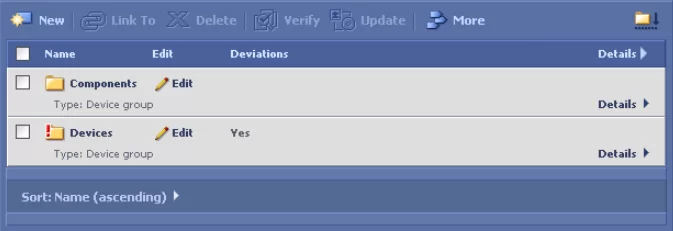

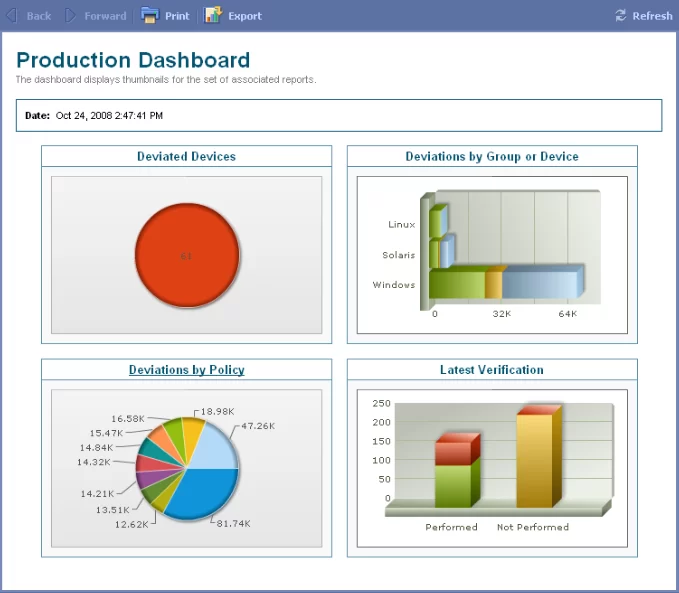

- gérer des objets, des appareils, des stratégies, des déviations et des rapports ;

- vérifier les appareils à distance en les identifiant précisément ;

- valider que tous les appareils répondent aux standards qualités contrôlés par les technologies OVAL et Joval.

Solution

Nous avons développé une application client-serveur classique qui consiste en :

- Un serveur.

- Un client lourd pour Windows XP, Vista, 7, 8, 10, Server; Linux – CentOS, Ubuntu; MAC OS.

- Un client léger sous la forme d'une console de gestion qui ouvre une page de navigation et envoie les requêtes au serveur.

Tout le système de gestion de l'intégrité informatique peut identifier des éléments de logiciels sur les appareils du réseau en enregistrant les signatures de chaque élément critique. L'utilisateur peut surveiller tous les appareils du réseau de l'entreprise et au besoin gérer chacun de ces appareils grâce à la console de gestion. La solution répond aux standards OVAL afin de garantir la détection et le signalement immédiats des systèmes vulnérables.

Fonctions spécifiques

- ajout du support de PostgreSQL ;

- remplacement de l'interprète ovaldi OVAL par JOVAL pour garantir une meilleur couverture ;

- ajout du MQTT-protocol en plus de SSH-connect pour une meilleur identification de l'IP ;

- configuration de MQTT à l'aide d'Apache Camel.

Les résultats

L'entreprise dispose d'un système continuellement conforme pour la vérification de l'intégrité du réseau et qui permet le suivi des appareils en temps réel et détecte les problèmes dès qu'ils apparaissent puis les suivent grâce un signalement simple et puissant. Cela a ainsi aidé à réduire les risques au sein de l'infrastructure informatique à un prix raisonnable.